高级的Windows软件保护系统,为您承担风险

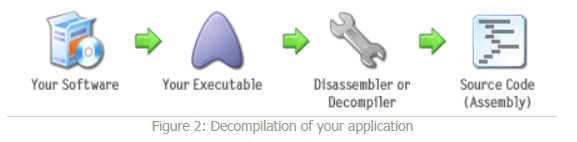

当创建应用程序时,编译器将应用程序源代码编译为由机器语言代码组成的几个目标文件。 然后将目标文件链接在一起,以创建最终的可执行文件。

在编译时将应用的源代码转换为机器代码相同的方式,可将已编译的应用转换为汇编语言或更高编程语言的工具。这些工具就是众所周知的解构器和解编译器。

攻击者可以使用解构器或解编译器来研究特定应用程序的工作原理以及特定例程的工作原理。当攻击者对目标应用程序有很好的了解时,他可以修改编译的应用程序来改变他的行为。例如,攻击者可以绕过在应用程序中检查试用期的例程,并使其运行永久或更糟,导致应用程序的行为好像已注册。

软件保护程序,用于防止攻击者直接检查或修改已编译的应用程序。软件保护器保护应用程序加密,让软件免受可能的攻击。当受保护的应用程序由操作系统运行时,软件保护器将首先控制CPU并检查可能在系统上运行的可能的破解工具(如解构器或解编译器)。如果一切安全,软件保护器将继续解密受保护的应用程序,并给予CPU正常执行的控制权。

使用软件保护器的优点是:

•保护应用程序防止盗版。

•防止攻击者研究如何实现应用程序。

•不允许攻击者修改应用程序以更改其行为。

由于软件保护器的产生,许多攻击者将其大部分精力集中在攻击软件保护器本身而不是应用程序上。市场上也有许多工具来帮助攻击软件保护器。这些攻击通常帮助攻击者获得被解密并且保护包装被移除的原始应用。

软件保护程序的主要问题是它们使用破解者非常熟悉的保护技术,因此可以很容易地使用传统的破解工具。

软件保护器中的另一个重要问题是它们受操作系统的限制执行,也就是说,它们以正常的应用程序权限运行。因为这样攻击者可以使用与操作系统相同优先级运行的破解工具,允许他们完全监督软件保护程序在特定时间做什么,并在特定地方攻击它。

使用Themida®,我们集中在主要弱点上,软件保护者提供了一个完整的解决方案来克服这些问题。Themida®使用SecureEngine®保护技术,在以最高优先级运行时,实现从未见过的保护技术,以保护应用程序免受高级软件破解。

SecureEngine®会破坏所有用于破解防护应用程序的工具,确保受保护的应用程序只在安全的环境中运行。

软件保护编程对于大多数程序员来说不是非常熟知的领域。软件保护技术并不是那种可以看到和比较的“可见”特征。正因为如此,大多数软件保护开发者可以谈论包含在保护方案内部的令人印象深刻的技术,当许多时候这些技术中的大多数几乎不存在或者比它们看起来简单得多。

大多数软件保护者重申了很多关于使用非常强的加密算法,如RSA,Elliptic曲线和AES希望最终用户将相信那些保护者和隐秘算法是不可破坏的。而事实却刚刚相反,因为软件保护与数据保护非常不同。即使软件保护器使用最厉害的加密算法对受保护的应用程序进行加密,但是受保护的应用程序迟早被解密并由CPU运行。正是在这个阶段,大多数攻击者将通过将解密的应用程序从内存转储到磁盘来启动他们的工作,从而不必处理加密算法和重建原始应用程序。

在Themida®中,我们希望了解攻击者可以利用哪些弱点,以及我们真正需要注意的是保护具有最高安全性的应用程序,防止软件崩溃。

这些是Themida®的主要特点:

反调试器技术检测/欺骗任何类型的调试器

任何Ring3和Ring0翻斗车的反记忆翻斗车技术

每个受保护应用程序中的不同加密算法和密钥

防API扫描器技术,避免重建原始导入表

目标应用中的自动反编译和加扰技术

在特定的代码块中虚拟机仿真

高级Mutator引擎

SDK与保护层通信

任何静态和交互式反汇编的反分解技术

多个多态层具有超过50.000个排列

高级API包装技术

针对文件和注册表监视器的反监视技术

实数指令之间的随机垃圾代码插入

专业的保护线

高级线程网络通信

目标应用中的反内存补丁和CRC技术

变形引擎抢夺原指令

高级入口点保护

目标应用程序中的动态加密

实际指令之间的跟踪代码插入

高级防断点管理器

在目标应用程序中实时保护

压缩目标应用程序、资源和保护代码

反“调试器隐藏”技术

保护代码中的完全突变,以避免模式识别

在目标应用中的实时仿真

智能保护代码插入目标应用程序内

随机内部数据重定位

可以在受保护的应用程序中自定义对话框

支持命令行

好有更多功能...

京ICP备09015132号-996 | 网络文化经营许可证京网文[2017]4225-497号 | 违法和不良信息举报电话:4006561155

© Copyright 2000-2025 北京哲想软件有限公司版权所有 | 地址:北京市海淀区西三环北路50号豪柏大厦C2座11层1105室