SafeBreach是全球企业中应用最为广泛的攻击与攻击仿真平台。该公司的专利平台提供了企业安全态势的“黑客视角”,以主动预测攻击、验证安全控制,并提高安全运营中心(SOC)分析师的响应能力。SafeBreach通过利用其广泛且不断增长的Hacker's Playbook™研究和现实世界的调查数据,自动且安全地执行数以千计的漏洞方法,验证网络、端点、云、容器和电子邮件安全控制。

工作原理

最大限度地提高安全控制的有效性

持续安全控制验证

最大限度地提高安全控制的效率和有效性,优化您的安全支出。

测试您的防御能力

安全、连续地执行攻击,触发安全控制以确定将要阻止、检测或错过的内容。

SafeBreach平台

综合威胁评估

通过结合威胁情报、漏洞管理和攻击场景,转向主动安全

通过在各自为政的安全解决方案之间创建协同效应来揭示您的实际风险

将威胁情报和漏洞管理解决方案与SafeBreach的平台集成,可以让您了解针对特定威胁的安全态势。SafeBreach使您能够专注于风险最高的攻击。它快速有效地揭示了您的安全控制将如何抵御特定的攻击,以显示每个威胁将如何影响业务。不仅定义了每次攻击的潜在影响,而且SafeBreach还能告诉您如何纠正安全控制以减少影响并降低总体风险。

最新版本

了解我们最新版本中包含的内容。

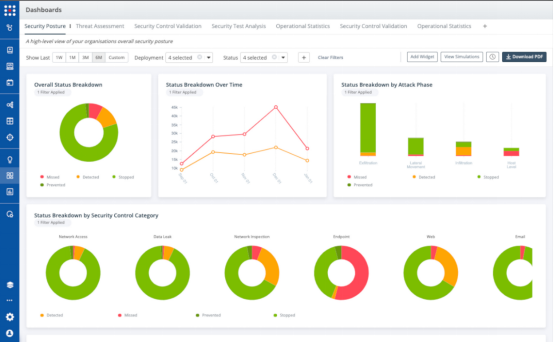

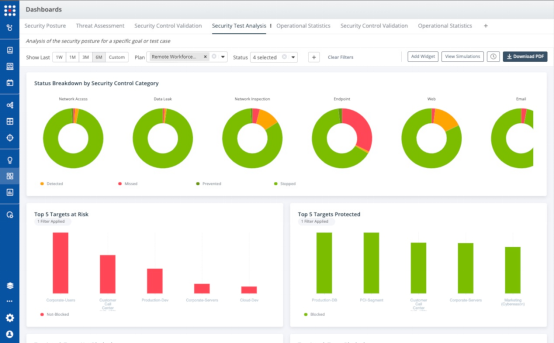

灵活的仪表板

只需点击几下就可以构建丰富的可视化效果

使用SafeBreach仪表盘,您可以将测试数据转换为可操作的可视化效果,以便:

使用SafeBreach灵活的仪表板实现业务

SafeBreach灵活的仪表盘,用于全面报告和网络安全责任

CISOs面临的最大挑战之一是转换安全和操作数据,以一致的方式反映业务目标。这样做对于实现目标一致性和建立关键绩效指标(KPI)至关重要。更为关键的是,管理人员和利益相关者需要了解正在进行的操作和安全风险,以便做出正确的决策,将风险降至最低,并几乎实时地了解其决策的影响。

只需单击几下,就可以构建任何安全方面的丰富可视化效果

灵活的仪表盘是一个全面的报告基础设施,允许我们的用户可视化并报告SafeBreach平台测量的任何安全和风险度量。通过灵活的仪表板,CISO和安全主管可以通过单击几下就可以构建具有丰富图表和图形的仪表板,或者利用不断增长的预配置仪表板和小部件库来获取众所周知的指标。

为什么灵活的仪表盘能够更好地集中精力,实现更好的业务成效

最聪明的组织明白,专注是有效安全和降低风险的关键。即使是拥有最好控制的最好的安全团队也不能提供100%的保护来抵御每一次攻击。一旦一个组织部署了SafeBreach,他们就获得了不断测试安全基础设施的革命性能力。这使他们能够验证假设,并生成可靠、客观的指标,这些指标可用于跟踪安全弹性和更广泛业务成果的强大KPI。使安全立场可衡量和可见,使激光专注于正确的行动和补救措施。更多的关注也会推动更明智的投资,无论是在人力方面还是在控制方面。

灵活性使我们能够集中精力,这就是为什么我们构建的仪表板非常灵活。灵活地可视化和报告安全性对于使涉众与安全和业务目标保持一致,并为他们提供正确的信息视图以推动他们的行动至关重要。灵活地度量和报告对特定干系人或角色重要的指标,使每个人都能专注于正确的事情,并采取行动,推动指标和KPI的制定。例如,IT主管可能会受益于关于有多大比例的用户部署了VPN用于远程工作的见解,但不需要知道新的高级持久性威胁技术是否可以破解网络防火墙。专注于威胁分析的安全团队分析师将受益于了解哪些APT技术未被安全控制很好地涵盖,以及在任何给定时间点有多少最高优先级的APT剧本被阻止。灵活的仪表板可以适应这些类型的差异,等等。

导出、共享仪表板以自定义干系人视图

灵活的仪表盘是一个完整的仪表板和报告基础结构,用于定制、共享和发布。任何仪表板都可以导出、嵌入或共享。这允许对安全立场和风险度量的许多潜在视图进行定制,以适应干系人的角色和责任。通过我们的仪表盘,将KPI作为业务目标进行报告和跟踪有助于安全和业务之间的有效沟通。它还通过明确关注正确的领域和高效地管理安全预算来调整安全投资,以最大限度地提高业务影响结果。

客户如何使用SafeBreach灵活的仪表盘

我们的客户已经开始采用灵活的仪表板:

SafeBreach客户的一些特定用例包括:

随着网络风险的范围和类型不断扩大,CISO和董事会意识到,他们必须更好地管理安全,并将重点放在最重要的方面。他们知道他们不能把海洋煮沸,把一切都堵住。他们也知道,他们不能指望利益相关者通过大量的图表和数据来寻找可操作的信息,为决策和行为提供信息。能够看到并不断验证其操作如何影响安全和业务KPI的涉众将有权改进KPI性能。SafeBreach灵活的仪表盘最终使我们能够从网络风险中抽象出来,并提供清晰的关注点,这是有效管理安全风险和将这些风险的改进映射到实际业务指标的先决条件。

使用SafeBreach保持云本地安全

中央IT和安全团队越来越多地承担起对其组织中公共云基础设施的安全和治理的责任。随着企业将云用于更关键的业务和面向客户的应用程序,与该基础设施相关的安全需求和关注点也变得成熟。

公共云安全问题

云安全仍然是IT组织最关心的问题。虽然公共云使用的一些安全要求和挑战与私有云相同,但其他的则不同。

公共云安全面临的具体挑战有四个关键领域:

云中的首要安全问题

云安全专业人员专注于保护他们的关键数据。无论是数据丢失或泄露,还是违反数据隐私和机密性的合规性,他们都必须跟踪那些使他们保存在云中的数据面临风险的威胁。以下威胁最为普遍,被认为是最迫切需要解决的问题:

云平台的错误配置或错误设置是唯一令人担忧的问题。由于云应用的复杂性、速度和规模,这已成为近年来云平台安全事件的根本原因。错误配置可能与授予访问权限、设置策略和配置网络有关。

通过各种对凭据的攻击进行未经授权的访问,并导致对员工凭据的滥用。这是一个主要问题,因为在云平台中获得特权凭证的影响可能是毁灭性的。

不安全的接口或API同时涉及云基础设施和应用程序API。例如,过去几年中的许多安全事件都涉及到一个过度可访问的S3配置。此外,许多云应用程序设计都涉及大量使用基于API的交互,其中安全性通常过于宽松。

账户、服务或流量劫持可能导致无法访问数据。在公共云基础设施中,执行此类攻击的机会会引起关注,因为共享的基础设施和一个事实,即如果访问权限管理得不够好,影响可能会很严重。此外,这是一个攻击向量,在很多情况下,它从用户安全链中最弱的一个环节开始。

SafeBreach有什么帮助

破坏和攻击模拟使组织能够针对模拟攻击测试其安全控制。SafeBreach BAS平台使BAS的规模适合于管理云安全的挑战。

验证云本机安全的用例

验证云本地安全性的用例包括云控制平面安全性和容器安全性。

验证云控制平面安全性

云控制平面包括通常由云IaaS提供商API公开的功能:访问管理、存储和其他服务以及网络配置。在共享安全责任模型中,用户负责这些。

云控制飞机代表了一个新的且(对黑客而言)有利可图的攻击面,由于环境的高度复杂性,它极易受到错误配置和人为错误的影响。

SafeBreach BAS能够与云IaaS API交互并执行各种操作,这些操作模拟攻击者的技术和行为,以验证安全策略。模拟还确认控件是否正确配置为阻止攻击者行为,并暴露这些行为可能偏离所需配置的位置。

SafeBreach模拟数据可以将攻击模拟数据转换为威胁或基于风险的分析,这有助于根据实际攻击面和威胁暴露来显示环境态势。

在云工作负载安全中验证容器环境

容器环境表示支持云本地体系结构的基础设施。容器非常有用;它们使组织能够加速开发过程并缩短软件发布周期。

从安全角度来看,容器环境的行为与传统环境不同。从根本上说,容器环境的特点是大量的小实体(微服务),它们在复杂的应用程序结构中相互作用。每个实体都需要一组不同的安全设置。

云本机安全解决方案旨在根据不同的体系结构和复杂性保护容器环境。这些工具侧重于具体的核心领域:

其新的容器安全功能使SafeBreach成为唯一能够跨攻击面运行攻击以验证相关安全控制配置的BAS平台。SafeBeach云本机安全功能使用户能够可视化其应用程序上潜在攻击的整个链,识别最关键的漏洞,并对其进行全面补救。

京ICP备09015132号-996 | 网络文化经营许可证京网文[2017]4225-497号 | 违法和不良信息举报电话:4006561155

© Copyright 2000-2023 北京哲想软件有限公司版权所有 | 地址:北京市海淀区西三环北路50号豪柏大厦C2座11层1105室